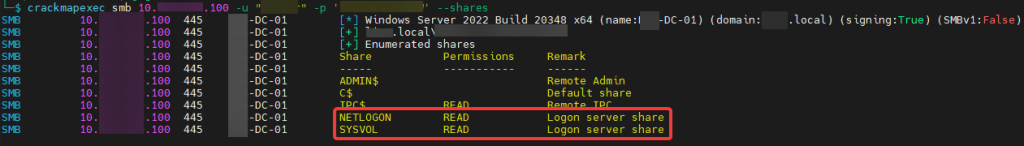

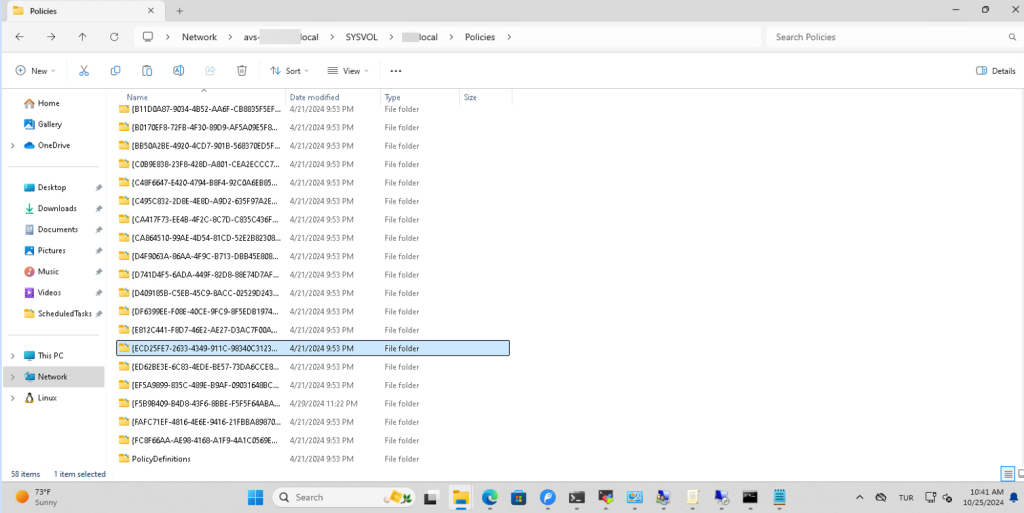

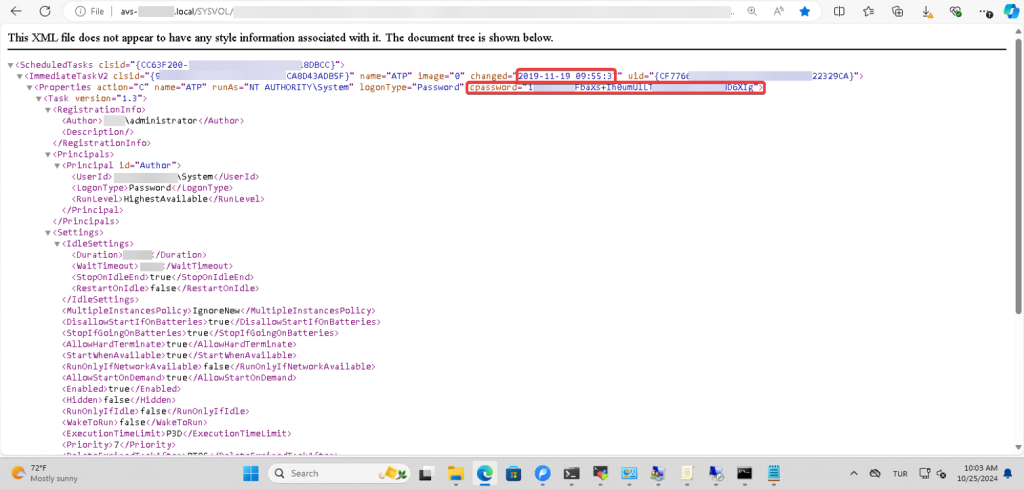

Şeytan şirketin ağı üzerinde tahsis edilmiş test makinesi ve bu makineye tanımlanmış domain kullanıcısının sahip olduğu yetkiler kullanılarak kapsamlı bir keşif faaliyeti gerçekleştirilmiştir. Bu keşif sürecinde, özellikle sistem yapılandırmalarına yönelik kritik bilgilerin yer aldığı “Sysvol” klasörü detaylı bir şekilde incelenmiştir. Yapılan analizler sonucunda, 2019 yılına tarihlenen ve o dönemde oluşturulduğu tespit edilen bazı yapılandırma dosyaları içerisinde, dikkat çekici bir veri unsuruna rastlanmıştır.

Bu dosyalardan birinde, şifrelenmiş biçimde saklanan ve genellikle yönetici hesaplarının parolalarının bulunduğu bilinen “cpassword” girdisine ulaşılmıştır. Elde edilen bu bilgi, ağ güvenliği açısından ciddi bir zafiyeti işaret etmektedir ve Şeytan şirketin bilgi güvenliği politikalarında dikkate değer bir açık bulunduğuna işaret etmektedir.

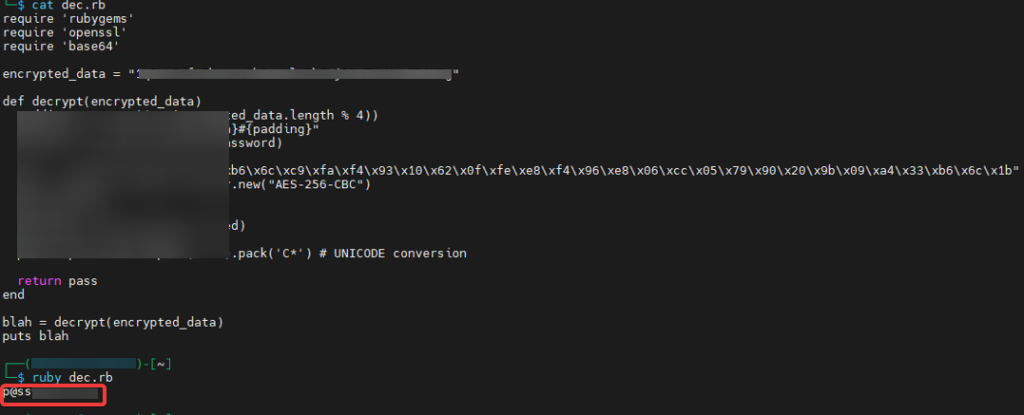

Sonrasında bu şifrelenmiş “cpassword” değeri elimizdeyken, bunu öylece bırakmadık tabii. Ruby diliyle yazılmış bir araç sayesinde bu şifreyi kırdık. Araç zaten bu tarz işler için biçilmiş kaftan diyebiliriz. Şifreleme yöntemini çözüp parolayı düz metin hâline getirdiğimizde, Şeytan şirketin sistemlerinde parolaların ne kadar savunmasız saklandığı da net bir şekilde ortaya çıkmış oldu. Bu da bize, ağ içinde daha fazlasını keşfetmek için güzel bir kapı araladı diyebiliriz.

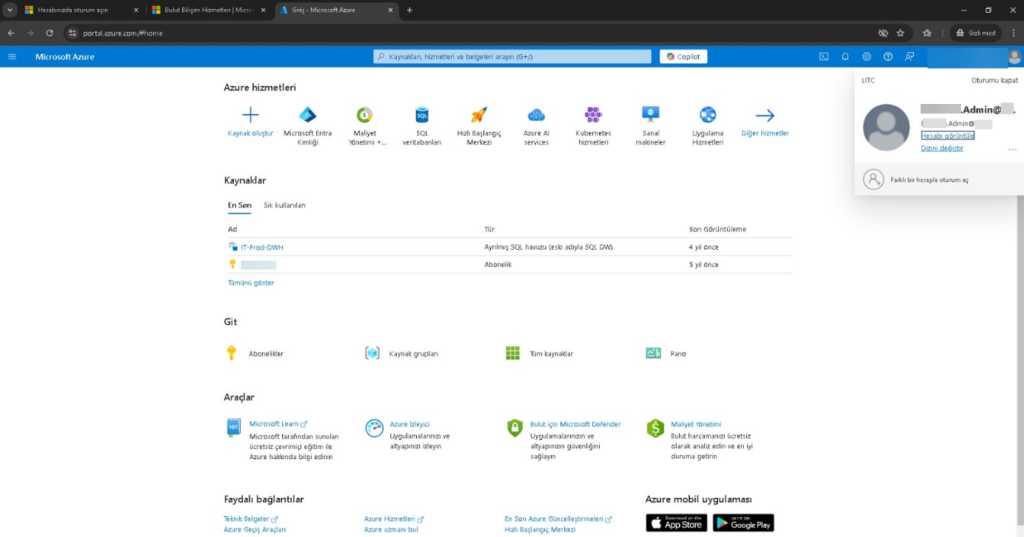

Daha sonrasında bu şifre ağdaki yetkili kullanıcılara elle püskürtülmüştür. Ağ üzerinde denenen yetkili kullanıcılar da erişim elde edilmemiştir. Daha sonrasında bu şifre Azure hizmeti üzerinde yetkili kullanıcılarda denetmiştir.

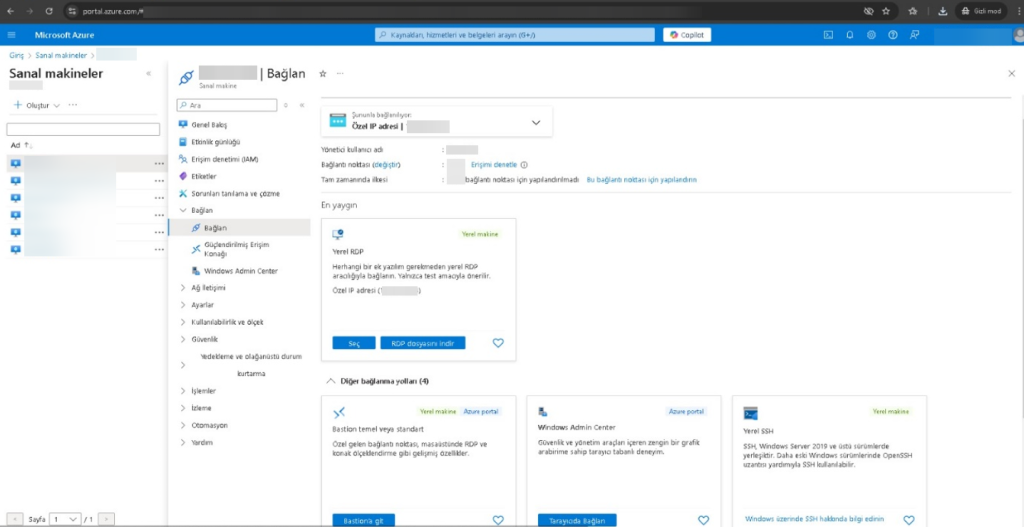

Kırılan şifre ile “*****.admin” kullanıcısından erişim elde edilmiştir. Daha sonrasında Azure hizmeti üzerinde keşif yapılmıştır. Yapılan keşif sonucunda giriş yapılan kullanıcının, Azure’da Active Directory makinesi üzerinde yüksek ayrıcalıklara sahip olduğu keşfedilmiştir. BİNGO !!

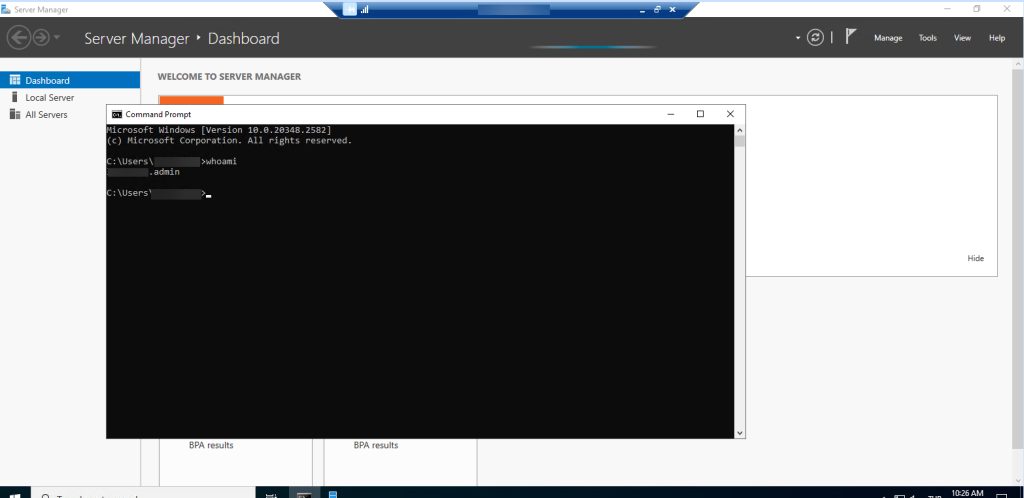

Daha sonrasında Azure üzerinden Active Directory makinesinde “RunPowershellScript” fonksiyonu ile Domain Admin kullanıcısı olan “*****admin” kullanıcısının şifresi değiştirilip “10.2**.1**.**” makinesine giriş yapılmıştır.

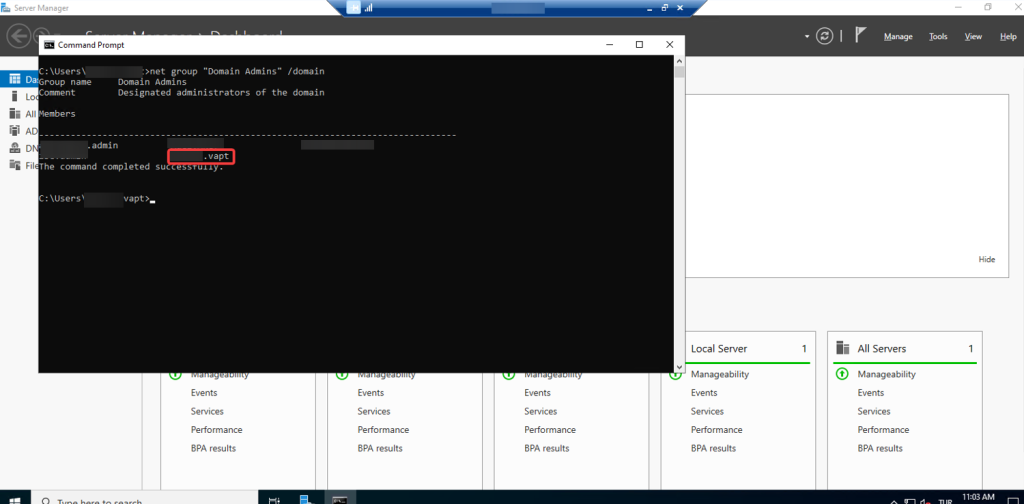

Domain üzerinde “Domain Admins” grubuna *******.vapt adında yeni bir kullanıcı eklenmiştir ve bu noktada artık Azure Pentest süreci tamamlanmış bulunmaktadır.